上周,我们密切关注了有关美国国家安全局棱镜计划的披露。在CloudFlare,我们从未接触过参与PRISM或任何其他类似的项目。我们经常收到传票和法庭命令。我们团队中的一个人手动审核每个请求。当我们确定一个请求太宽时,我们会向后推以限制请求的范围。只要有可能,我们会向所有受影响的客户披露我们已经收到传票或法院命令的事实,并允许他们在我们作出回应之前有机会提出质疑。我们限制订单范围的方法之一是限制存储的数据。我以前写过CloudFlare如何限制我们记录的内容,并在几个小时内清除大多数日志数据。例如,我们不能透露CloudFlare上某个特定网站的访问者,因为我们目前没有存储这些数据。迄今为止,CloudFlare从未收到外国情报监视法(FISA)法院的命令。此外,我们认为,正当程序要求法院审查行政命令。作为一项政策,我们质疑任何未经法院审查和批准的命令。作为这些挑战的一部分,我们总是要求至少披露我们收到订单的事实,但我们并不总是被允许这样的请求。虽然我们理解在某些调查中需要保密,但当法律限制我们承认我们甚至收到某些类型的请求的能力时,我们会感到不安。CloudFlare完全支持Google、Microsoft和Facebook等其他网络公司对透明度的要求。至少,我们要求更新法律,允许公司披露他们收到的FISA订单和国家安全信函(NSL)的数量。我们认为,这是一个适度的要求,它不损害合法调查的完整性,同时允许就使用这些措施进行知情的公开辩论。在我们制定政策时,我们的指导原则之一是,我们既不应该让执法工作更容易,也不应该让它更难,因为如果CloudFlare不存在的话。如果国家安全局监听任何通过我们网络的交易,他们没有得到我们的祝福、同意或知情。理解棱镜当我们关注PRISM的故事时,我们试图调和PRISM幻灯片是如何精确的,而这么多的技术高管否认参与了该计划。有一种理论浮出水面,那就是美国国家安全局(NSA)已经破解了一些网络巨头的私人SSL密钥。我们的理论是,这可以解释公司是如何随着时间的推移而增加的——因为他们的私人SSL密钥被破解了——而他们的高管却不知道发生了什么。甚至这个程序的名字——"棱镜"也让人相信了这个理论。棱镜通常与光纤电缆一起使用,以便将电缆携带的光分成多个副本。这不是新技术。据报道,2006年,美国电话电报公司(AT&T)应美国国家安全局(NSA)的要求,在旧金山一个数据中心的641a室安装了一个分束器,用于从光纤网络中虹吸流量。SSL应该保护这些通信。但是,对于大多数SSL密码,所有会话的私钥都是相同的。因此,如果国家安全局要记录加密的流量,他们可以在以后破坏用于保护流量的SSL密钥,然后使用损坏的密钥来解密他们先前记录的内容。破坏SSL破解SSL密钥很难,但并非不可能。这样做只是计算能力和时间的问题。例如,众所周知,使用一台2009年时代的PC机运行大约73天,您可以对512位密钥进行反向工程。密钥长度中的每一位都是破解密钥所需的有效计算能力的两倍。因此,如果密钥长度为513位,那么同样普通的PC机132天就可以破解密钥。这些任务是高度并行的,所以如果你有两台普通的PC机,那么你会期望打破513位密钥的时间再次下降到66天。(注意:这假设一个朴素的因子分解算法。最先进的技术是使用广义数场筛。这降低了复杂度增长的速度,达到了次指数级。这意味着,如果你知道自己在做什么,问题不会因为每增加一位而增加一倍的难度。)国家安全局的数据中心充满了为SSL密钥破解而优化的专用硬件,这并非不可想象的。根据与我们共享的一项对多个网站使用的SSL密钥的调查,到2012年,大多数网络公司使用1024位SSL密码和基于RSA的加密。考虑到足够的专用硬件,NSA有可能在合理的时间内为某些web公司反向工程1024位SSL密钥。如果他们记录了这些网络公司的流量,那么他们就可以使用损坏的密钥返回并解密所有的交易。

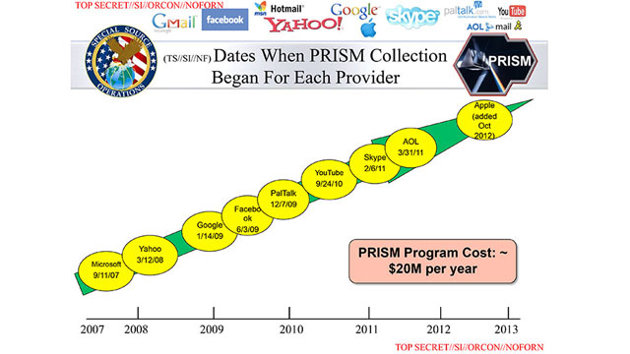

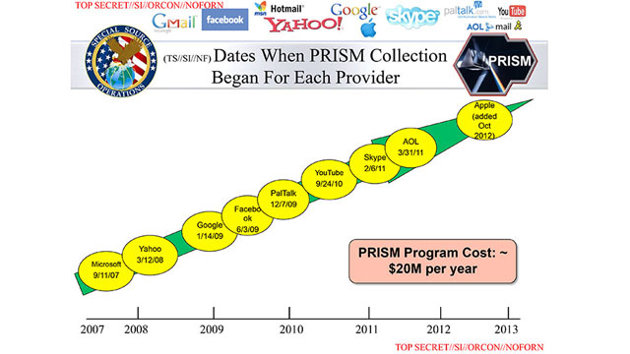

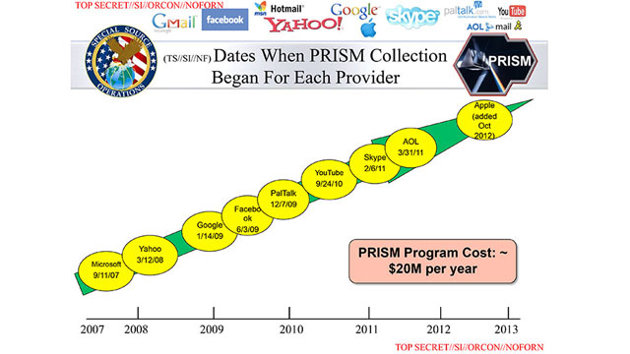

虽然这似乎是一个令人信服的理论,但最终,我们仍然怀疑幻灯片中描述的PRISM程序是如何工作的。破解1024位的密钥将是一件大事,而且可能涉及到一些尖端的加密技术和计算能力,甚至对国家安全局来说也是如此。到目前为止已知已被破坏的最大SSL密钥长度为768位。虽然那是4年前的事了,美国国家安全局无疑拥有世界上最好的密码学家,但从768位到1024位还有相当长的距离——特别是考虑到幻灯片显示微软的密钥必须在2007年被破解。此外,这张幻灯片显示了不同公司"收款"的开始日期,这项计划的成本为每年2000万美元。这听起来可能是一大笔钱,但不是为了这样的事业。仅仅是运行服务器场所需的电力就可能超过2000万美元/年。虽然国家安全局可能已经破坏了1024位的SSL密钥,作为其他程序的一部分,如果幻灯片是准确和完整的,我们认为他们不太可能这样做作为棱镜计划的一部分。另一个并不特别吸引人的理论是,美国国家安全局并没有破坏SSL密钥,而是只是哄骗那些有权访问这些私钥的公司的流氓员工——不管是公司本身,还是与他们共享密钥的合作伙伴,还是首先颁发密钥的证书颁发机构——把它们交出来。在2000万美元/年的预算下,这是可能的。使SSL更安全如今,许多网络公司已经基本上从1024位SSL过渡到更强大的2048位密钥。(请记住,对于一个幼稚的算法,每一位破解密钥所需的时间都是原来的两倍,所以2048位密钥的强度并不是原来的两倍,而是2^1024倍。)根据SSL调查数据,Twitter在2010年年中率先将其HTTPS流量的100%转换为2048位的密钥。截至2012年底,以下网站的括号中的请求量大约转移到2048位SSL:outlook.com(100%)微软.com(98%)live.com网站(90%)skype.com公司(88%)苹果公司(85%)雅虎(82%)必应(79%)hotmail.com(33%)Facebook是其中落后的一个,今天仍然对所有的HTTPS请求使用1024位的密钥。谷歌是一个显著的反常现象。该公司使用1024位的密钥,但是,与上面列出的所有其他公司不同,他们没有使用基于RSA加密算法的默认密码套件,而是更喜欢椭圆曲线Diffie-Hellman-Ephemeral(ECDHE)密码套件。在不涉及技术细节的情况下,ECDHE的一个关键区别是,它们为每个用户的会话使用不同的私钥。这意味着,如果美国国家安全局,或任何其他人,正在记录加密流量,他们不能打破一个私钥和读取所有历史交易与谷歌。美国国家安全局必须破解为每个会话生成的私钥,在谷歌的例子中,私钥对每个用户都是唯一的,并且至少每28小时为每个用户重新生成一次。

尽管ECDHE可以说已经让Google在web事务安全方面处于领先地位,但为了进一步增强安全性,Google已经公开宣布,他们将在2013年底将密钥长度增加到2048位。假设谷歌继续偏爱ECDHE密码套件,这将使谷歌处于网络交易安全的前沿。CloudFlare上的SSL这一切都有好消息。如果您在CloudFlare上使用SSL,那么您的站点已经处于这一前沿。默认情况下,我们发布2048位密钥,并且更喜欢ECDHE密码套件。今天,大多数运行在最新操作系统上的现代浏览器将支持ECDHE。在我们的测试中,大约三分之二的HTTPS请求支持ECDHE。剩下的流量会悄悄地回到一个更标准的密码套件上,而不会引起访问者的注意。展望未来最终,CloudFlare的价值主张建立在信任之上。这种信任的核心是确保通过我们网络的交易从根本上是安全的。我们将继续在政策和技术两方面努力,以确保我们网络的安全性和完整性。PRISM引发了一场关于隐私和透明度的广泛对话——在公民之间,在公司之间,在我们的政府之间。在CloudFlare,我们在多个层面积极参与这一对话。我们的使命是建立一个更好的网络,我们相信隐私和透明度是其基础的关键。

版权声明:本文发布于收集站云 内容均来源于互联网 如有侵权联系删除