更新:Cloudflare现在为源站颁发免费证书。单击此处了解更多详细信息在CloudFlare,我们一直在寻找提高客户网站安全性的方法。我们提供的功能之一是能够通过SSL/TLS加密服务他们的网站。今天,我们宣布了一个新功能,帮助使网络加密更加安全和安全:完全SSL(严格)。在严格模式下,CloudFlare会对源服务器的身份进行额外的验证,以防止在Internet主干上对流量进行主动监视和修改。现在,所有付费客户都可以使用此功能,因此当前和新客户可以立即利用添加的安全性。Web加密

传输层安全(TLS)是一种用于加密通过Internet发送的数据的协议。TLS产生于安全套接字层(SSL),第一个被广泛采用的web加密协议,目的是修复早期协议的大部分安全缺陷。由于历史原因,该行业仍在某种程度上互换使用这些术语。任何以https://而不是开头的网站都在使用TLS/SSL在浏览器和服务器之间进行通信。web上的TLS提供以下功能:数据加密服务器的身份证明要启用TLS,站点需要证书和相应的密钥。证书是包含站点所有者和非对称密钥对(通常是RSA)的公共部分的信息的文件。证书颁发机构(CA)对证书进行数字签名,以验证证书中的信息是否正确。通过信任证书,您就是在相信证书颁发机构已经完成了它的尽职调查。

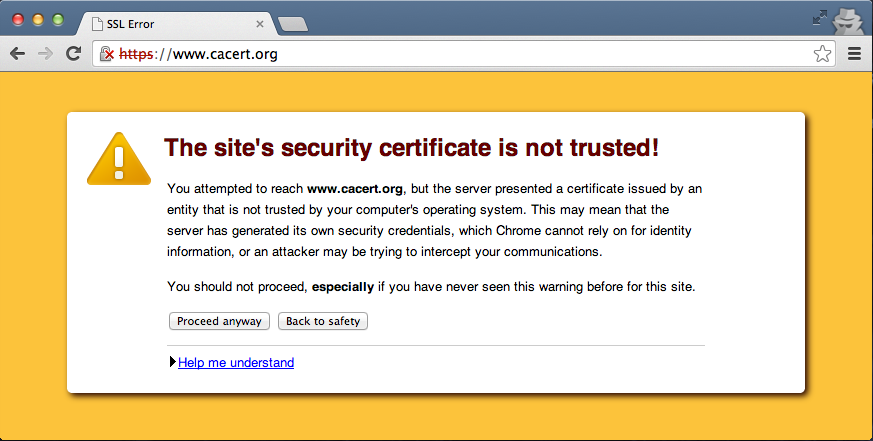

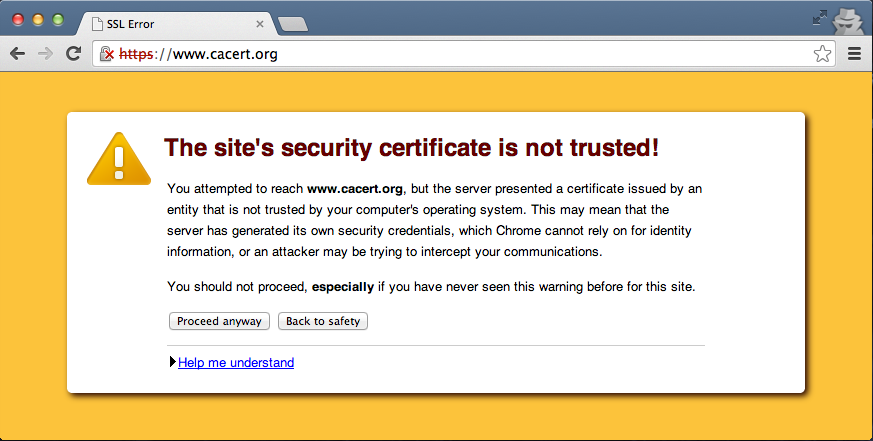

操作系统和浏览器通常有一个隐式信任的证书颁发机构列表。如果一个网站提供的证书是由不受信任的证书颁发机构签署的,浏览器会警告访问者可能发生了一些事情。路径攻击

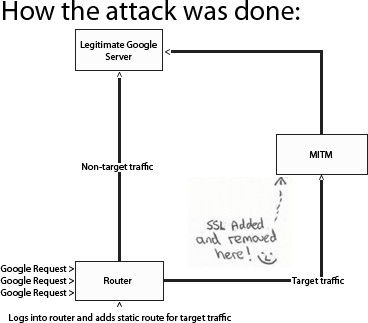

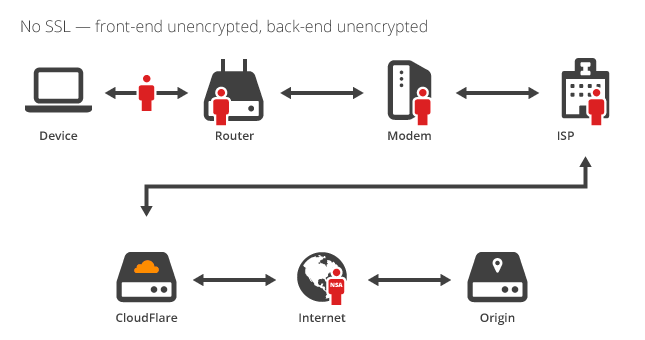

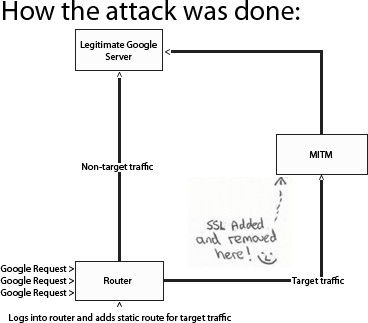

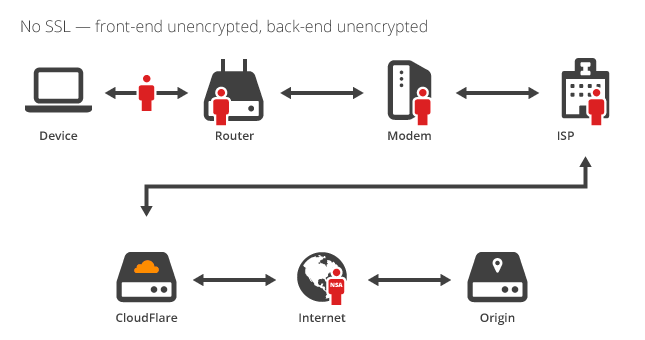

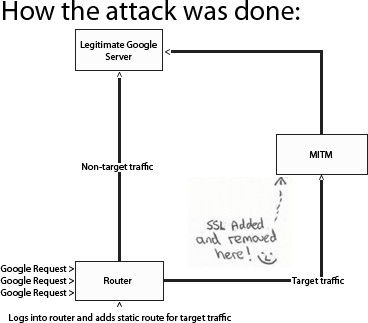

可能触发浏览器警告的攻击类型之一是路径攻击。在这种攻击中,攻击者将自己置于访问者和网站之间,模拟两者。通过这种攻击,浏览器认为它在加密的通道上与服务器进行对话,服务器认为它正在与浏览器交谈,但它们都在与处于中间的攻击者交谈。所有流量都通过该攻击者,攻击者能够读取和修改任何数据。证书颁发机构系统旨在阻止路径攻击。在TLS中,服务器使用与其证书相关联的私钥来建立有效的连接。服务器对密钥保密,因此攻击者无法使用站点的真实证书;他们必须使用自己的证书。攻击者要么说服证书颁发机构签署他们的证书,要么直接使用它。试图使用未经已知可信CA验证的证书的攻击者将立即被现代浏览器捕获。然而,并不是所有的互联网服务都像以前一样勤于检查证书。因特网的两个部分使用CloudFlare的网站的访问者的数据通过两个部分在互联网上传输。前端,从用户到CloudFlare,后端从CloudFlare到主机的web服务器。理想情况下,这种通信的两个部分都是安全的。对于未加密和未经验证的数据,前端是一个危险的地方。在到达Internet和CloudFlare的服务器之前,消息必须从浏览器通过本地有线或无线网络发送到调制解调器和Internet服务提供商。恶意方可以读取或修改此链中任何位置的消息。例如,在咖啡店使用未加密的站点可以将您的私有数据公开给所有人查看。

后端的通信更难监视,因为大多数服务器到服务器的数据都是通过互联网主干网传输的。咖啡店窃听者无法读取或修改流经大西洋管道的信息,但大型电信和国家级攻击者仍有可能截获这些数据。据说"飞猪行动"就是这样做的。

traceroute命令显示从计算机到任何给定网站的网络跃点:

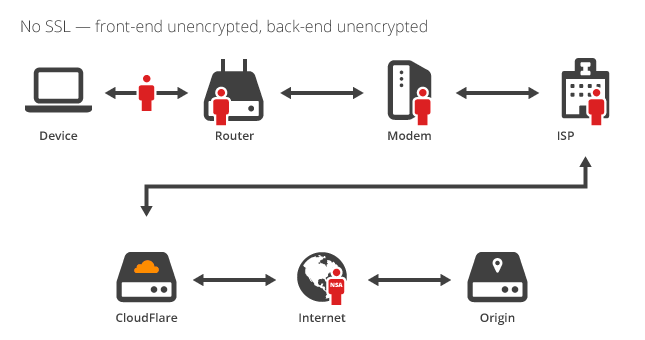

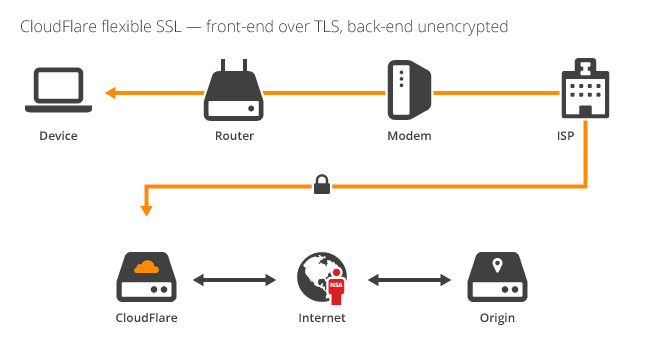

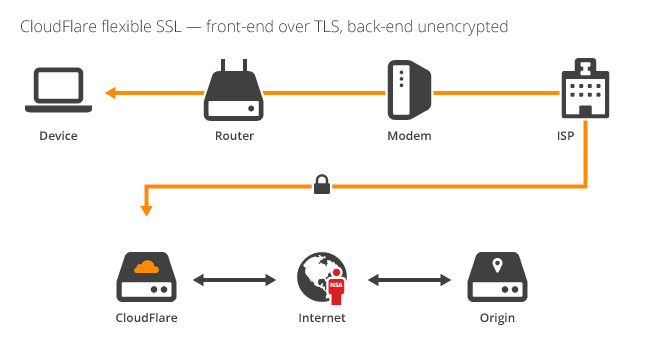

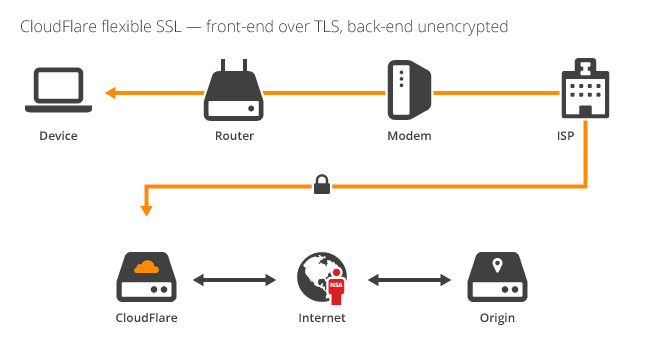

在这么多未加密的计算机上发送你的网络流量显然是一个冒险的举动。CloudFlare的SSL选项直到今天,CloudFlare为站点运营商提供了三种SSL/TLS选项:关闭、灵活和完整。它们可以在站点的控制面板的"CloudFlare设置"下以及给定区域的"页面规则"部分中找到。我们现在引入了一个新的选项:fullssl(Strict)。现在有三种不同的启用SSL的模式:flexiblessl、fullssl和fullssl(Strict)。下面是不同选项的说明。灵活的SSL-前端通过TLS,后端未加密灵活的SSL使用TLS加密站点访问者和CloudFlare之间的所有数据,TLS配置了最佳实践,如前向保密等。这是网络流量面临的最大威胁发生的地方:咖啡店、ISP和本地网络中的其他人。浏览器的证书验证可防止攻击者进入这些位置。对于没有在主机上配置TLS或由于主机提供商如何设置TLS而无法启用TLS的客户,此选项非常有用。

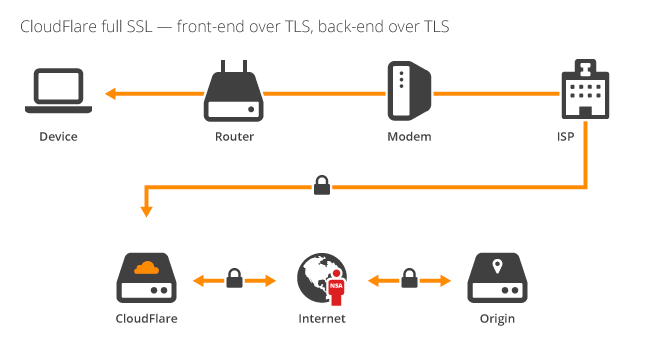

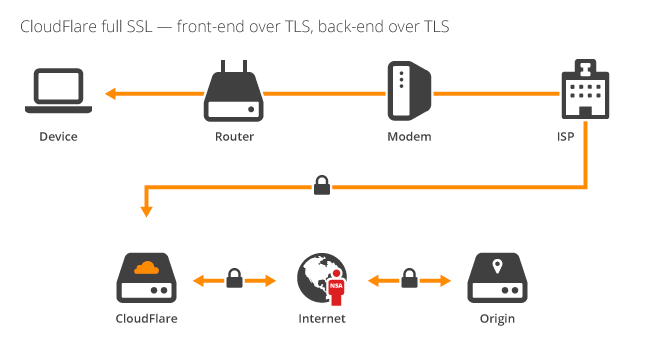

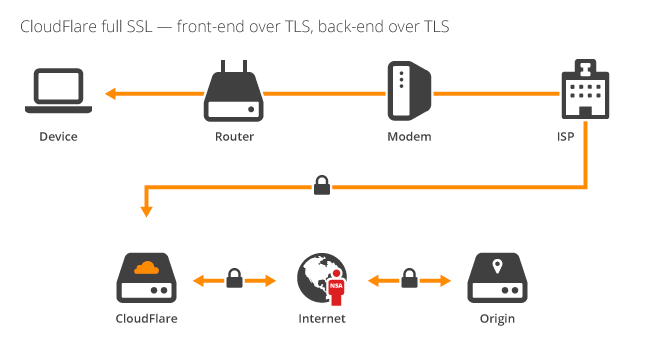

上图:灵活的SSL-前端通过TLS,后端未加密完整的SSL—前端通过TLS,后端通过TLS在完全SSL中,前端用TLS保护,后端用TLS加密,但证书本身不由CloudFlare验证。这意味着侦听数据的被动攻击者无法读取通信,但主动的on-path攻击者可能会截获数据。对于那些没有能力或不想从证书颁发机构购买证书,但仍希望保护其数据不受大规模数据收集的客户来说,此选项是有意义的。CloudFlare和web服务器之间的路径尝试很难实现,但仍然有可能,我们希望我们的客户能够选择保护他们的客户免受此类攻击者的攻击。完整的SSL(严格)确保CloudFlare验证web服务器提供的证书链。

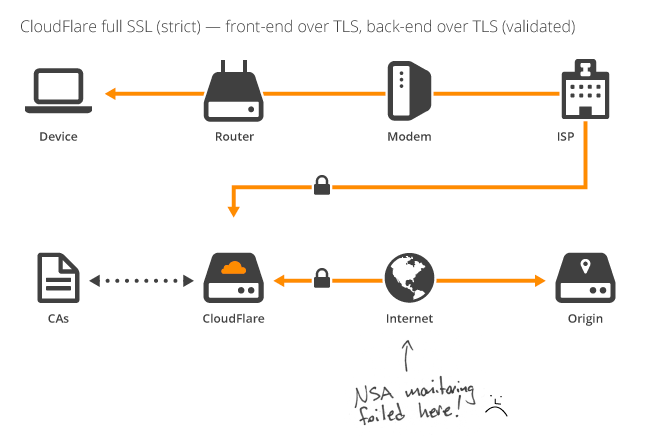

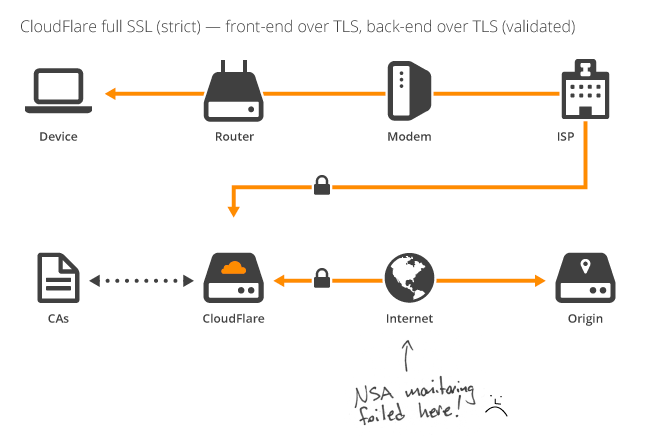

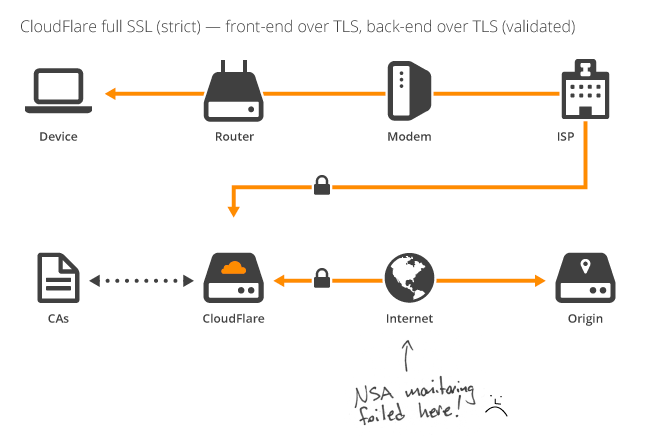

上图:完整的SSL-前端通过TLS,后端通过TLS完全SSL(严格)-前端通过TLS,后端通过TLS(已验证)在严格模式下,CloudFlare使用自己的受信任证书颁发机构列表在后端验证证书链。客户可以为其站点全局启用此功能,也可以使用页面规则为不同的子域设置不同的设置。CloudFlare的列表比流行浏览器使用的列表更具排他性。通过信任一个更小且更具排他性的证书颁发机构列表,我们使用由流氓或受损证书颁发机构签名的证书来保护我们的客户免受MitM攻击。如果我们确定客户的源服务器安装了有效的证书,我们将自动将客户从完全SSL升级到完全SSL(严格)。

上图:完整的SSL(严格)-前端通过TLS,后端通过TLS(已验证)回馈CloudFlare用于TLS连接的核心技术之一是名为nginx的开源web服务器/反向代理。nginx的当前公共版本在与源服务器通信时无法验证证书。本着开放源代码和使web成为一个更安全的地方的精神,我们已经将我们对nginx的更改升级到支持源代码证书验证的nginx。我们还添加了对SNI(服务器名称标识)的支持,以允许nginx通过TLS与同一IP后面的多个域通信。互联网上的威胁在不断变化和演变。我们希望这个选项可以让网站运营商和网站访问者在知道他们的数据在传输过程中受到保护的情况下更容易入睡,甚至可以抵御高动机和高能力的攻击者。

版权声明:本文发布于收集站云 内容均来源于互联网 如有侵权联系删除