来自CloudFlare网络内部的数据显示,超过40%的时间发生了针对我们的拒绝服务攻击。而这仅仅是网络第四层(也就是说,它不包括针对第七层应用程序本身的更复杂的攻击)。

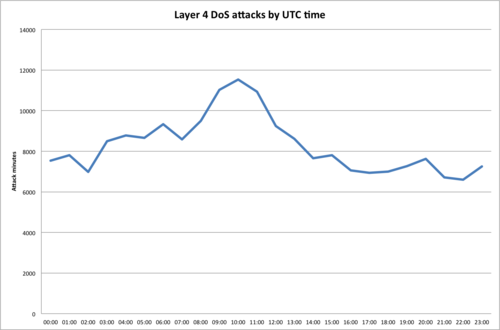

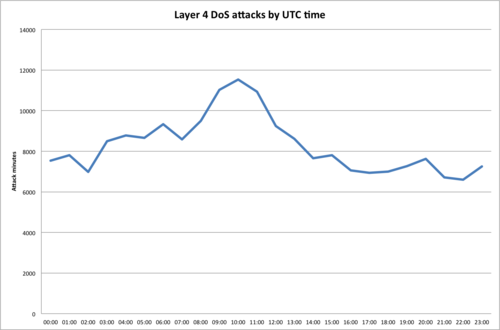

夜深人静这些攻击实际上让我们的网络工程师们晚上睡不着觉:在美国,最忙的时间是晚上。这个图表显示了UTC的"攻击分钟数"(每个采样分钟内的攻击次数;我们的工程师通常同时处理多个攻击)小时。高峰对应于欧洲的早晨和美国的深邃黑暗的夜晚。

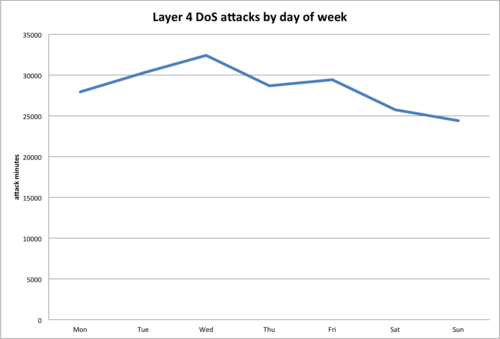

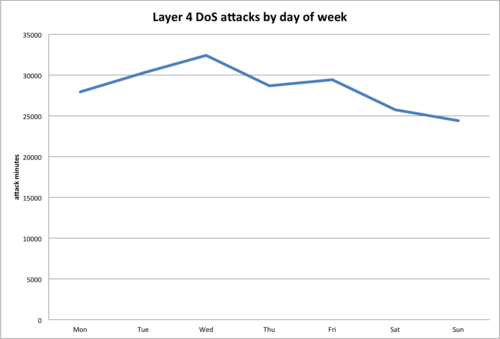

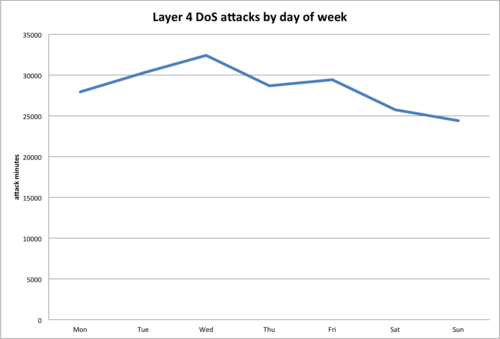

这些攻击也让他们整个星期都很忙,但是,和我们很多人一样,当他们摆脱了周一早上的忧郁情绪,周末也没有放松下来的时候,袭击者似乎正处于最佳状态。此图显示了一周中每天的攻击分钟数。

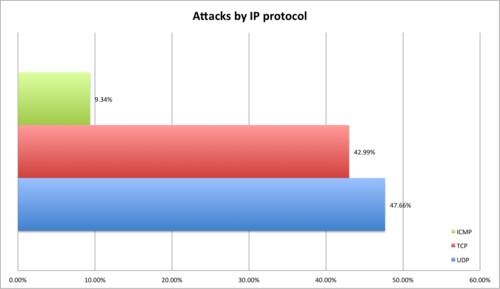

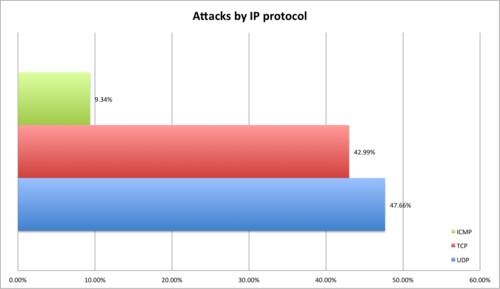

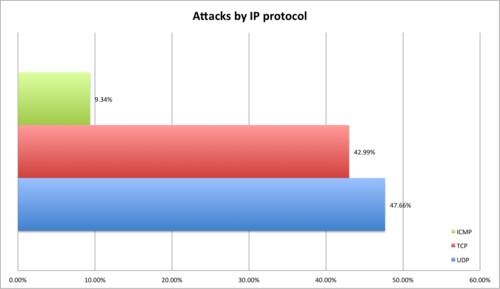

所以,DoS攻击最严重的时间是从周二到周三的午夜:周三的巫师时间。但这些图表的真正信息是DoS攻击从未停止过:它们每天24小时都在发生。攻击者想尽一切办法把我们和我们的网站搞垮。下图显示了按IP协议对DoS攻击的细分:由于使用DNS和SNMP的反射攻击已变得非常流行,UDP只是轻推TCP作为大多数攻击。去年底,一次SNMP反射攻击以21Gbps的聚合数据速率攻击了CloudFlare。

由于CloudFlare是网站的保护和加速服务,因此使用TCP的DoS攻击中有92%在端口80(HTTP)上,而在UDP上97%是针对端口53(DNS)的。但我们也看到了对TCP端口53的DNS攻击,以及对端口870和514(syslog)的UDP攻击。从TCP来看,SYN-flooding仍然是最受欢迎的攻击方法,占攻击总数的84%。具有讽刺意味的是,由于DNSSEC可以返回大量数据,DNSSEC目前正在使一些DNS反射攻击变得更糟。攻击者向能够解释EDNS0的服务器发出EDNS0请求;他们从伪造的IP地址执行此操作,从而导致大量数据(以有效的EDNS0响应的形式)命中目标IP范围。地毯式轰炸和路过我们也看到袭击者通过"地毯式轰炸"来增加攻击强度。然后我们看到一个完整的IP地址处理的DNS/24网络服务器和整个IP服务器的IP地址的攻击。这些大规模的攻击让我们的网络工程师夜不能寐,使CloudFlare网站快速在线。但在过去6个月里,袭击事件的总体趋势略有下降。我们认为,攻击者正逐渐意识到CloudFlare的DoS保护,并正在转向其他攻击方法(例如试图闯入网站,而不仅仅是将其下线),我们还看到攻击者尝试复杂的技术和社会工程攻击来打入CloudFlare。

图片来源:Flickr用户philcampbell另一个趋势是使用"booter"网站在短时间内关闭其他网站。这些攻击持续不到5分钟,似乎是黑客们的一种力量展示,他们希望证明他们可以从互联网上删除一个网站。与长期运行的DoS攻击不同,这些DoS攻击旨在阐明政治观点,或导致企业亏损,这些"驾车"攻击是黑客在展示他们的DoS肌肉。在以后的文章中,我将介绍我们在第7层看到的攻击,以及我们的工程师和防火墙是如何阻止它们的。

版权声明:本文发布于收集站云 内容均来源于互联网 如有侵权联系删除