在我最近的一篇关于攻击何时攻击CloudFlare的文章之后,下面是一个关于它们从何而来的后续文章。或者至少他们说他们来自哪里。看看2012年7月的攻击统计数据,最大的攻击源是火星。

当然,不是从字面上看火星本身,而是来自网络工程师所说的"火星IP地址":原本有效但不应该出现在公共互联网上的IP地址。例如,许多公司网络使用10.0.0.0/8 IP地址范围,许多家庭用户将熟悉192.168.0.0/16地址范围内的地址。这两个地址都是有效的,但在公共互联网上无效。当家庭或公司网络中的计算机实际在公共因特网上通信时,这些内部地址通过一种称为网络地址转换(或NAT)的技术转换为公共地址。如果您现在在家庭或公司网络上,您可以使用CloudFlare powered找到您的公共IP地址WhatIsMyIP.com网站.保留IP地址块的完整细节可以在RFC 5735中找到。我们可以看到大量IP地址的攻击,比如192.168.91.84(显然来自网络内部)、127.0.0.1(显然来自被攻击的机器内部——诡异)、10.99.88.226(在公司网络内)和169.254.85.75(在本地专用链路上使用)。

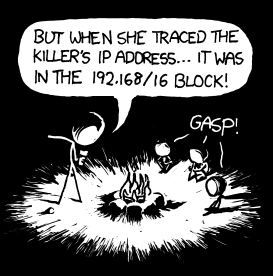

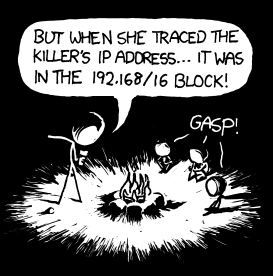

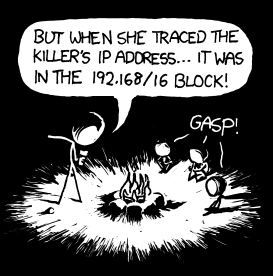

谢谢,XKCD因为这些地址在公共互联网上是无效的,当我们建立我们的攻击统计时,它们显示为无效网络。从攻击CloudFlare的顶级网络(可能是欺骗)来看,无效攻击占23%,其次是中国电信(显然)的3.45%,中国联通的2.14%,康卡斯特(Comcast)的1.74%,Dreamhost的1.45%,WEBNX的1.36%。然后,在全世界37284个不同的网络上。我们总共有41838个网络,在7月份我们显然受到了这个星球上89%的网络的攻击。中国电信高居榜首也不足为奇:它是世界上最大的网络,向互联网宣布拥有114212832个地址。当然,这些流量实际上并不一定来自这些网络,当然也不一定来自火星,除非NASA的好奇心在下降的过程中从一些服务器上掉了下来,因为源IP地址是伪造的。攻击者可以伪造源IP地址(数据包说它来自何处),因为他们不需要回复。在大多数情况下,攻击者只是想用流量来压倒CloudFlare Internet连接或服务器。根本不需要回复,只需要大量的数据包。伪造IP地址意味着无法轻易确定来源。在某些情况下,IP地址是合法的,但实际上是无辜受害者的IP地址。在DNS或SNMP反射攻击的情况下,合法的DNS或SNMP服务器被欺骗发送数据包来攻击CloudFlare,则源IP地址是真实的服务器。CloudFlare发现大量针对DNS基础设施的反射攻击。DNS反射的工作原理如下:攻击者使用伪造的源地址向Internet上的DNS服务器发送DNS查询。被伪造的源地址被设置为攻击者想要压倒的CloudFlare上的DNS服务器的地址。接收包的无辜DNS服务器向CloudFlare的源adderss发送一个回复。当然,CloudFlare从来没有发送原始数据包,地址欺骗使它看起来像我们发送的一样。当然,攻击者不是用一台DNS服务器来完成的,而是用成百上千台的DNS服务器来完成的,因此CloudFlare突然收到了大量我们没有要求的DNS回复。而且,具有讽刺意味的是,我们接到了来自网络管理员的疯狂电话,要求我们停止攻击他们。因为他们看到源IP地址是CloudFlare,他们自然会假设我们已经发送了流量。

更糟糕的是,反射攻击也有放大效应。由于DNS查询数据包可能非常小(例如60个字节),而答复则大得多(例如512个字节),因此攻击者有可能通过向DNS服务器发送数千个小数据包来放大其可用带宽,这些DNS服务器用大数据包响应CloudFlare服务器。这意味着攻击者使用少量传出带宽以更高的速率攻击CloudFlare。结果是,当查看第3/4层攻击时,源IP基本上是无用的:可能是伪造的,或者是受害者的地址,而不是攻击者。因此,"好奇"号可以安全地穿越火星,因为它知道CloudFlare的网络团队不会对这些火星数据包做出任何回应。

版权声明:本文发布于收集站云 内容均来源于互联网 如有侵权联系删除