我们每天都会处理大量的云攻击。通常,这些攻击针对的是那些不愿透露细节的大公司或组织。因此,每当我们有客户愿意让我们讲述他们看到的攻击事件以及我们如何减轻攻击的时候,这是很有趣的。这就是其中一个故事。Spamhaus公司昨天,2013年3月19日,星期二,非营利反垃圾邮件组织Spamhaus联系了CloudFlare。他们的网站遭到了一次大规模的DDoS攻击,并询问我们是否可以帮助减轻攻击。

Spamhaus提供了一个关键的主干网,它支持在线反垃圾邮件过滤。由一支不知疲倦的志愿者团队管理,垃圾邮件发送者在互联网上巡逻,寻找垃圾邮件发送者,并公布他们用来发送信息的服务器列表,以便让电子邮件系统管理员能够过滤不需要的信息。Spamhaus的服务非常普遍,对互联网电子邮件架构的运行非常重要,以至于当一场诉讼威胁要关闭该服务时,业内专家证实[PDF],完全披露:我当时写了一篇简报]说这样做有可能破坏电子邮件,因为垃圾邮件直接或间接地过滤了80%的垃圾邮件。从3月18日开始,Spamhaus网站遭到攻击。这次攻击的规模太大了,当Spamhaus小组联系我们时,他们并不确定攻击的规模。它足够大,可以完全饱和他们与互联网其余部分的连接,并使他们的网站离线。这些非常大的攻击被称为第三层攻击,很难用任何内部解决方案来阻止。简单地说:如果你有一个10Gbps端口的路由器,有人给你发送了11Gbps的流量,不管你用什么智能软件来阻止攻击,因为你的网络链路已经完全饱和了。

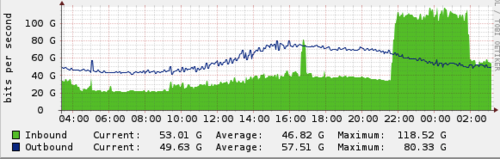

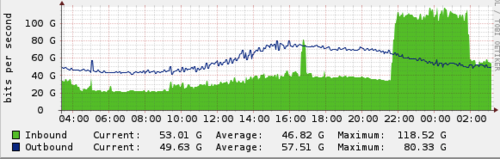

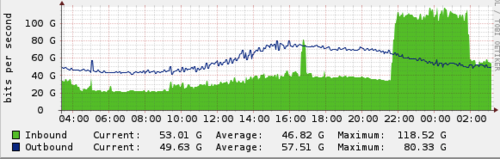

虽然我们不知道谁是这次袭击的幕后黑手,但这些年来,Spamhaus制造了很多敌人。垃圾邮件发送者并不总是最讨人喜欢的人,垃圾邮件经常受到威胁、起诉和DDoS攻击。Spamhaus的封锁名单是通过DNS分发的,还有一长串志愿者组织镜像他们的DNS基础设施,以确保它能够抵御攻击。然而,该网站无法访问。填充系列管子非常大的第三层攻击几乎总是来自多个来源。这些多个来源都将流量发送到一个单独的互联网位置,有效地产生了一个潮水,淹没了目标的资源。从这个意义上说,攻击是分布式的(DDoS中的第一个D——分布式拒绝服务)。攻击流量的来源可能是一群人在一起工作(例如,匿名LOIC模型,尽管这是第7层流量,甚至在高流量下,通常比其他方法小得多)、受损PC的僵尸网络、受损服务器的僵尸网络、配置错误的DNS解析程序,甚至连密码弱的家庭互联网路由器。由于试图发起第3层攻击的攻击者并不关心接收对其发送的请求的响应,因此构成攻击的数据包不必准确或格式正确。攻击者会定期欺骗攻击数据包中的所有信息,包括源IP,使攻击看起来像是来自无限多个源。由于数据包数据可以完全随机化,使用诸如IP过滤之类的技术,即使是在上游也变得毫无用处。Spamhaus在周二下午注册了CloudFlare,我们立即减轻了攻击,使网站再次可以访问。(下面将详细介绍我们是如何做到这一点的)一旦进入我们的网络,我们也开始记录有关攻击的数据。起初,攻击相对温和(大约10Gbps)。在协调世界时16:30左右有一个短暂的峰值,可能是一个测试,持续了大约10分钟。然后,在协调世界时21:30左右,攻击者释放了一个非常大的波浪。下面的图表是从分布在我们用于DDoS清理的服务器前面的许多路由器上的带宽样本生成的。绿色区域表示入界请求,蓝线表示出界响应。虽然我们的网络上总有一些攻击流量,但很容易看出针对Spamhaus的攻击何时开始,然后在2013年3月20日02:30 UTC开始逐渐减少。当我在2013年3月20日协调世界时16:15写这篇文章时,似乎攻击又开始抬头了。

如何生成75Gbps DDoS针对Spamhaus的最大攻击流量来源来自DNS反射。我以前写过这些攻击,去年它们已经成为我们看到的最大的第3层DDoS攻击的来源(有时远远超过100Gbps)。开放DNS解析程序正迅速成为互联网的祸害,在所有提供商齐心协力关闭它们之前,这些攻击的规模只会继续上升。(实现BCP-38也是有意义的,但这是另一篇文章的主题。)DNS反射攻击的基本技术是向大量开放的DNS解析程序发送对源IP地址欺骗的大型DNS区域文件的请求。然后解析程序响应请求,向目标受害者发送大的DNS区域响应。攻击者的请求本身只是响应大小的一小部分,这意味着攻击者可以有效地将其攻击放大到他们自己控制的带宽资源大小的数倍。在Spamhaus案例中,攻击者正在发送对的DNS区域文件的请求成熟.net打开DNS解析程序。攻击者在他们的DNS请求中欺骗了我们为Spamhaus发布的CloudFlare ip作为源。开放的解析程序用DNS区域文件响应,总共产生大约75Gbps的攻击流量。请求可能大约36字节长(例如dig ANY成熟.net@十、 X.X.X+edns=0+bufsize=4096,其中X.X.X.X替换为开放式DNS解析程序的IP地址),响应大约为3000字节,转换为100x放大系数。我们记录了30000多个参与攻击的独特DNS解析程序。这意味着每个开放的DNS解析程序平均发送2.5Mbps,这足够小到可以在大多数DNS解析程序的雷达下飞行。因为攻击者使用了DNS放大,所以攻击者只需要控制一个僵尸网络或服务器集群就可以产生750Mbps的数据——这在小型僵尸网络或少数AWS实例中是可能的。值得重申的是:开放DNS解析程序是互联网的祸害,在服务提供商认真关闭之前,这些攻击将变得更加普遍和大规模。

如何抵御75Gbps DDoS虽然大型第3层攻击对于本地DDoS解决方案来说很难抵御,但CloudFlare的网络从一开始就专门设计用于阻止此类攻击。我们大量使用选播。这意味着我们全球23个数据中心都公布了相同的IP地址。网络本身的负载平衡请求到最近的设施。在正常情况下,这有助于我们确保访问者被路由到网络上最近的数据中心。当发生攻击时,Anycast通过将其散布到我们的设施中来有效地稀释它。由于每个数据中心都为任何CloudFlare客户公布相同的IP地址,因此流量不能集中在任何一个位置。攻击不再是多对一攻击,而是多对多攻击,网络上没有一个点成为瓶颈。一旦被削弱,攻击就变得相对容易在我们的每个数据中心停止。因为CloudFlare在我们的客户站点前充当了一个虚拟屏障,第三层攻击没有攻击流量到达客户的服务器。Spamhaus的网络流量在他们注册我们的服务后就下降到攻击开始时的水平以下。其他噪声虽然参与攻击的大部分流量是DNS反射,但是攻击者也加入了一些其他的攻击方法。一种是所谓的ACK反射攻击。当建立TCP连接时,会发生握手。启动TCP会话的服务器首先向接收服务器发送SYN(同步)请求。接收服务器用ACK(确认)响应。握手之后,就可以交换数据了。在ACK反射中,攻击者向服务器发送大量SYN包,并使用欺骗的源IP地址指向目标受害者。然后,服务器用ACK响应受害者的IP。与DNS反射攻击一样,这会掩盖攻击源,使其看起来来自合法服务器。然而,与DNS反射攻击不同,它没有放大因子:来自ack的带宽与攻击者生成syn的带宽是对称的。CloudFlare配置为丢弃不匹配的ack,从而减轻了这些类型的攻击。每当我们看到这些大型攻击时,网络运营商就会写信给我们,因为我们正在用滥用的DNS查询或SYN泛洪攻击他们的基础设施。事实上,是他们的基础设施

版权声明:本文发布于收集站云 内容均来源于互联网 如有侵权联系删除