《纽约时报》今早发表了一篇关于Spamhaus DDoS攻击的报道,以及CloudFlare如何帮助减轻攻击并使网站保持在线。《泰晤士报》称此次攻击是互联网上已知的最大规模的DDoS攻击。我们上周写了关于这次袭击的报道。当时,这是一次大规模攻击,发送了85Gbps的流量。从那以后,袭击变得更加严重。下面是我们所看到的一些技术细节。快速增长2013年3月18日,星期一,Spamhaus联系了CloudFlare,他们看到了针对他们网站的攻击spamhaus.org网站. 他们注册了CloudFlare,我们很快减轻了攻击。最初,攻击大约是10Gbps,主要是由开放式DNS递归器生成的。3月19日,攻击规模扩大,峰值约为90 Gbps。在3月21日协调世界时01:15之前,攻击在90 Gbps和30 Gbps之间波动。袭击者沉默了一天。然后,在3月22日协调世界时18:00,攻击继续进行,攻击的峰值为120Gbps,攻击我们的网络。正如我们在上一篇博客文章中所讨论的,CloudFlare使用Anycast技术,它将分布式攻击的负载分散到我们所有的数据中心。这使得我们能够在不影响Spamhaus或我们的任何其他客户的情况下减轻攻击。攻击者在Spamhaus网站启动4小时后停止了攻击。除了规模,这已经是我们见过的最大的DDoS攻击之一,到目前为止,攻击没有什么特别的异常。然后袭击者改变了战术。他们没有直接攻击我们的客户,而是开始追捧CloudFlare使用的网络提供商的带宽。稍后再详细介绍一下,首先介绍一下互联网的工作原理。上网看Internet中的"inter"是指它是连接在一起的独立网络的集合。CloudFlare运行一个网络,Google运行一个网络,而像Level3、AT&T和Cogent这样的带宽提供商运行网络。这些网络然后通过对等关系互连。当你在网上冲浪时,你的浏览器发送和接收信息包。这些数据包从一个网络发送到另一个网络。你可以通过运行traceroute来看到这一点。这是斯坦福大学网络到《纽约时报》网站的报道(纽约时报网):1个rtr-servcore1-serv01-斯坦福大学.edu(134.79.197.130)0.572毫秒2 rtr-core1-p2p-servcore1。斯坦福大学(134.79.252.166)0.796毫秒3 rtr-border1-p2p-core1。斯坦福大学(134.79.252.133)0.536毫秒4 slac-mr2-p2p-rtr-border1。斯坦福大学(192.68.191.245)25.636毫秒5 SUNCR5-ip-a-slacmr2。es.net公司(134.55.36.21)3.306毫秒6 eqxsjrt1-te-suncr5。es.net公司(134.55.38.146)1.384毫秒7 xe-0-3-0.cr1.sjc2。美国.above.net(64.125.24.1)2.722毫秒8个xe-0-1-0.mpr1.sea1。美国.above.net(64.125.31.17)20.812毫秒9 209.249.122.125(209.249.122.125)21.385毫秒在上述追踪路线中有三个网络:斯坦福大学, es.net公司,和高于.net. 请求从斯坦福开始。在第4行和第5行之间,它从斯坦福大学的网络传递到他们的对等网络es.net公司. 然后,在第6行和第7行之间,它从es.net公司到高于.net,似乎为《纽约时报》提供了托管服务。这意味着斯坦福大学与ES.net公司. ES.net公司与…有亲密关系高于.net. 以及高于.net为《纽约时报》提供连接。CloudFlare连接到大量网络。你可以通过Hurricane Electric的BGP窥镜等工具了解我们所处的一些网络,尽管不是全部。CloudFlare通过两种方式连接到对等机。首先,我们直接连接到某些大型运营商和其他网络,我们向这些网络发送大量流量。在这种情况下,我们通常用一根光缆将路由器直接连接到另一个网络边界处的路由器。第二,我们连接到所谓的因特网交换,简称ix,在那里许多网络在一个中心点会合。大多数大城市都有IX。世界各地的IX模型各不相同。欧洲运行着一些最强大的IX,CloudFlare连接到其中几个IX,包括LINX(伦敦互联网交易所)、AMS-IX(阿姆斯特丹互联网交易所)和DE-CIX(法兰克福互联网交易所)等。构成互联网的主要网络——谷歌、Facebook和雅虎等——连接到这些相同的交换机上,以有效地传递彼此之间的流量。当Spamhaus攻击者意识到他不能直接追杀CloudFlare时,他开始瞄准我们的上游同行和交易所。源头一旦攻击者意识到即使DDoS流量超过100Gbps,他们也无法使CloudFlare自身离线,他们便开始攻击我们的直接对手。在这种情况下,他们攻击了CloudFlare购买带宽的提供商。我们主要与被称为第2层提供商的CloudFlare付费带宽签订合同。这些公司与其他提供商同行,也从所谓的第1层提供商那里购买带宽。

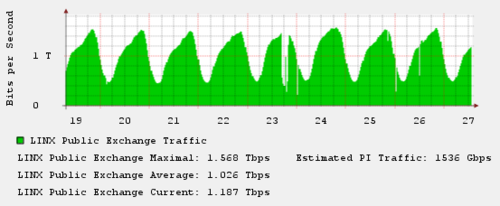

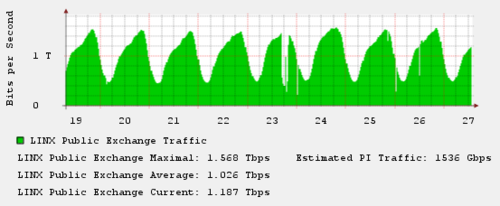

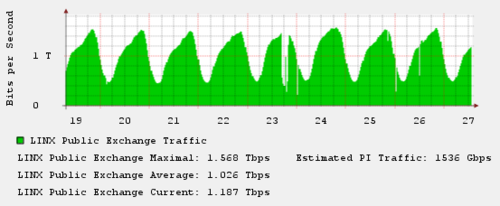

互联网上大约有十几家一级供应商。这些提供商的本质是他们不向任何人购买带宽。相反,他们与其他一级供应商进行所谓的无结算对等。第2层提供商相互连接,然后从第1层提供商购买带宽,以确保他们可以连接到Internet上的每个其他点。在互联网的核心,如果所有其他方法都失败了,正是这些第1层提供商确保每个网络都与其他网络相连。如果其中一个失败了,那就大不了了。Anycast意味着,如果攻击者攻击traceroute中的最后一步,那么他们的攻击将蔓延到CloudFlare的全球网络中,因此他们转而攻击第二步到最后一步,将攻击集中在一个点上。这不会导致整个网络中断,但可能会导致区域性问题。我们仔细选择我们的带宽提供商,以确保他们有能力处理这样的攻击。我们的直接同行在他们的边缘快速过滤攻击流量。这将攻击推到了它们的直接对等端,主要是第1层网络。第1层网络不向任何人购买带宽,因此攻击的大部分重量最终都由他们承担。虽然我们无法直接了解他们看到的流量负载,但一家主要的1级提供商告诉我们,他们发现与此攻击相关的攻击流量超过300Gbps。这将使这次袭击成为有史以来最大规模的袭击之一。这种规模的攻击所面临的挑战是,它们有可能压倒连接互联网本身的系统。您可以购买的最大路由器最多有100Gbps端口。可以将这些端口中的多个连接在一起以创建大于100Gbps的容量,但是,在某些情况下,这些路由器可以处理的容量是有限的。如果超过了这个限制,那么网络就会拥塞并减慢速度。在过去的几天里,随着这些攻击的增加,我们看到了几个主要的1级服务器的拥塞,主要是在大多数攻击集中的欧洲,即使他们在与Spamhaus或CloudFlare无关的网站上冲浪,也会影响到数亿人。如果在过去的几天里,在欧洲,互联网对你来说有点迟钝,这也许是原因之一。对IXs的攻击除了CloudFlare的直接对等方之外,我们还通过所谓的Internet Exchange(IXs)与其他网络连接。这些IX在其最基本的级别上是多个网络连接到其中并可以传递带宽的交换机。在欧洲,这些ix作为非盈利实体运行,被认为是关键的基础设施。它们连接了全球数百家最大的网络,包括CloudFlare、Google、Facebook以及几乎所有其他主要的互联网公司。除了攻击CuldFLARE的直接同龄人外,攻击者还攻击了伦敦互联网交易所(LIX)、阿姆斯特丹互联网交易所(AMS-IX)、法兰克福互联网交易所(DE-CIX)和香港互联网交易所(HKIX)的核心IX基础设施。从我们的角度来看,攻击对LINX的影响最大,对交易所和LINX监控交易所的系统造成了影响,从监控系统记录的流量下降可以看出这一点。(更正:原始措辞见下文。)

拥塞影响了IXs上的许多网络,包括CloudFlare。当在IX上检测到问题时,我们将围绕这些网络路由流量。然而,一些伦敦的CloudFlare用户在过去几天报告了间歇性问题。这就是这些问题的根本原因。这些攻击还暴露了一些ix架构中的漏洞。我们和许多其他网络安全专家一起,与LINX的团队合作,以更好地保护自己。在这样做的时候,我们为任何IX开发了一个最佳实践列表,以使它们不易受到攻击。限制此类攻击的两个具体建议涉及使攻击IX成员用于彼此交换流量的IP地址更加困难。我们正在与IXs合作,以确保:1)这些IP地址不应被宣布为可在公共互联网上路由;2)发送到这些IP地址的数据包只能从其他IX IP地址获得许可。我们对LINX的团队印象非常深刻,他们很快就实现了这些更改,并为他们的IX和are hop添加了额外的安全性

版权声明:本文发布于收集站云 内容均来源于互联网 如有侵权联系删除