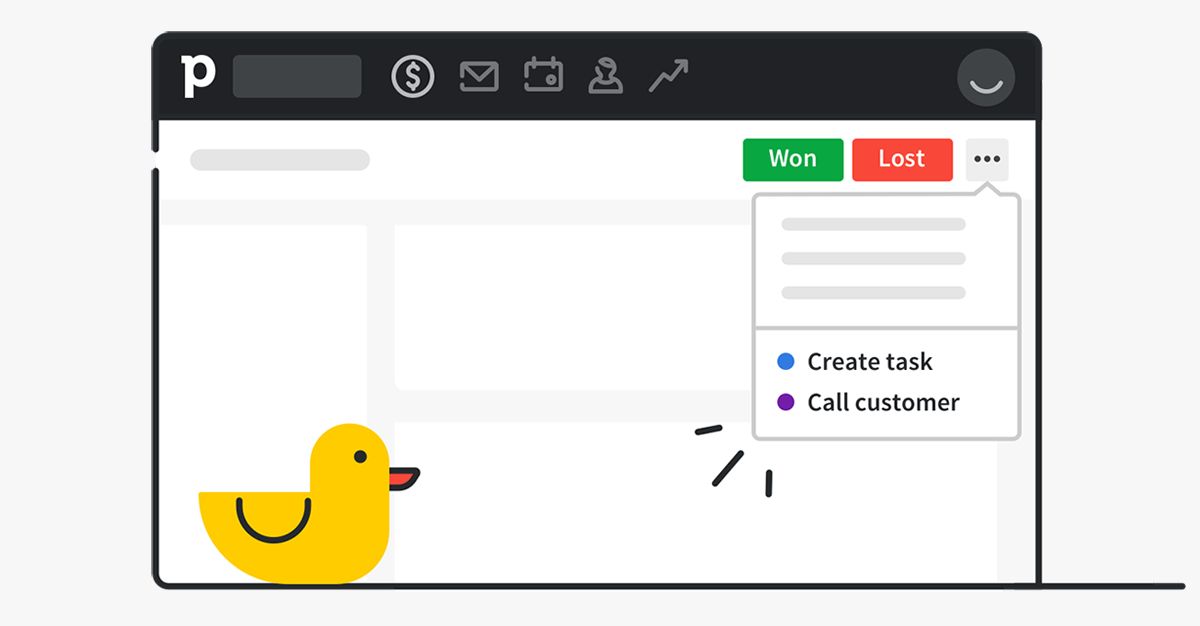

Darktrace电子邮件公司发现:模仿西门子的行为给一家学术机构造成了6万美元的损失,电子邮件安全产品总监Dan Fein于2020年7月3日(星期五)简介许多组织只有在受到破坏性攻击后才求助于人工智能来增强电子邮件安全性。最近,亚太地区的一家学术机构就是这样。当时,该组织感觉受到了全面的保护,包括垃圾邮件保护、URL保护和电子邮件领域的完整Mimecast包。然而,它对了解网络人工智能如何保护收件箱很感兴趣,并安排了一次谈话来学习更多。两个就在那次谈话即将进行的前几天,该公司遭遇了一次商业电子邮件妥协。攻击者接管了一个Microsoft 365内部帐户,并向该组织的帐户部门发送了一张伪造的发票。这张发票上有经过精心编辑的银行信息,声称是来自世界领先的自动化技术公司之一的西门子。考虑到西门子是一家老牌供应商,这次攻击成功了——这家学术机构无意间向一家攻击者的银行支付了6万美元帐户。那个这起事件不仅提醒了该组织电子邮件攻击的规模和严重性,而且也提醒了其现有安全工具的局限性。安全团队迅速部署了Antigena电子邮件,当攻击者一周内再次尝试时,AI能够中和其他工具错过的高级攻击,这一能力立即得到实现待会儿。继续这次,人工智能已经就位,受到攻击的SaaS帐户上的异常行为以及可疑的电子邮件活动导致了多个暗黑竞赛模型的火爆,最终导致了73%的异常分数,并决定自主保留违规电子邮件。下面详细说明了这次袭击的时间线,以及Darktrace如何识别其他安全工具的攻击失败了。耐心点零:当从位于阿联酋周二4月21日04:15:40(当地时间),它注意到了一种通常与商业电子邮件泄露有关的行为–创建收件箱处理规则,以便删除来自供应商的任何传入电子邮件并将其重定向到威胁-演员周二4月21日05:04:21周三4月22日16:51:14图1:Darktrace检测异常邮箱规则,表明97-100%的异常活动这一最初的妥协导致了一个非常有针对性的鱼叉式网络钓鱼活动。攻击者发现了一个关于来自域的发票的真实电子邮件链西门子网. 他们利用受信任供应商的信誉,复制发票的确切格式,然后创建了一个伪造的域siemesm.com网站他打算用一张新的发票——但有一个重要的细节改变了——银行——来瞄准公司的客户团队详细信息袭击者很小心。在发动攻击之前,他们向被攻击的帐户发送了一封测试电子邮件,以确保它能够通过。如下图所示,这使Antigena电子邮件的异常率达到了38%得分。那个欺诈性发票第二天早上,攻击者在新创建的账户和零号病人之间建立了一些虚假的通信,然后用一个新的请求在账户团队中循环——这次是78000美元。同样,这种交换似乎是合法的:来自一个知名的供应商,并且得到了一个可信的认可同事。图2: Antigena电子邮件检测到异常电子邮件,红色的hold图标表示它在此处阻止了来自收件人的电子邮件,随着时间的推移,我们可以看到Antigena电子邮件对这种不寻常的行为越来越怀疑,突出显示的"保留"图标表明Antigena电子邮件阻止了这两封违规电子邮件的发送。高异常分数不仅受到两个电子邮件用户之间缺少先前通信的影响,还受到前一天对帐户本身制定的电子邮件规则的影响。此外,网络人工智能认为这封电子邮件是一个虚假的回复:不是对电子邮件的直接回复,而是试图通过复制和粘贴来自另一封电子邮件的信件来复制电子邮件链。意识到他们最初的攻击失败了,攻击者利用了一种叫做"跳岛"的技术,收集公司范围内的联系人名单,并继续向公司内数十名电子邮件用户发起一场更为通用的网络钓鱼活动,希望以此来损害他们的账户。数字3: 从最初泄露的账户再次发送的后续电子邮件的选择,安提吉纳电子邮件认为每一个这些电子邮件是100%的异常,并阻止他们在每一个案例。同时这是一个比较先进的多阶段攻击,上面描述的技术没有什么特别的-Antigena电子邮件每天都会阻止这类攻击,在数百个组织中地球仪,由在电子邮件环境中部署网络人工智能,防御者不仅对内部和外部邮件流具有无与伦比的可见性,而且能够在升级为危机。学习更多关于安提吉娜·埃米尔丹·费恩在纽约的基地,丹是美国电子邮件安全产品总监。他于2015年加入了Darktrace的技术团队,帮助客户迅速对Darktrace全球领先的网络人工智能平台和产品有一个全面而细致的了解。Dan特别关注Antigena电子邮件,确保它能有效地部署在复杂的数字环境中,并与开发、营销、销售和技术团队密切合作。丹拥有纽约计算机科学学士学位大学。分享在LinkedIn上的FacebookTweetShare发送电子邮件

金山云_web服务器软件_返现

141 0

本文地址: /shichang/15045.html

版权声明:本文发布于收集站云 内容均来源于互联网 如有侵权联系删除